Durante este artículo nos vamos a centrar en el servicio integral SAP Security Assessment (SSA), que da la oportunidad de tener información veraz en tiempo real sobre los principales riesgos y ajustes de configuración inseguros que pueden comprometer la seguridad del sistema (confidencialidad, integridad y disponibilidad de la información) en los sistemas SAP.

Para empezar, se detallará qué controles de seguridad tiene este servicio, qué podemos esperar de él y finalmente se mostrará un ejemplo de uno de los controles técnicos.

Comprobaciones de seguridad

Esta evaluación de seguridad de SAP tiene más de 40 comprobaciones de seguridad distribuidas en 3 grandes grupos:

- Instalación

- Seguridad

- Estado del sistema

Instalación

En esta sección se comprueban todas las versiones de software en los diferentes componentes de SAP. Además, también se comprueban y validan todas las notas de seguridad implementadas en el sistema.

Seguridad

Esta es la categoría principal de la evaluación de seguridad, y que tiene las siguientes secciones:

- Usuarios y sus contraseñas.

- Comprobaciones de autorización.

- Conexiones RFC y servicios web.

- Configuraciones relacionadas con el cliente.

- SNC & SSO (Security Network Connection & Single-Sign On)

- Registros de auditoría y archivos de seguridad.

- Código personalizado (Z).

Estado del sistema

Esta última categoría está relacionada con el rendimiento del sistema y el estado de mantenimiento de los trabajos.

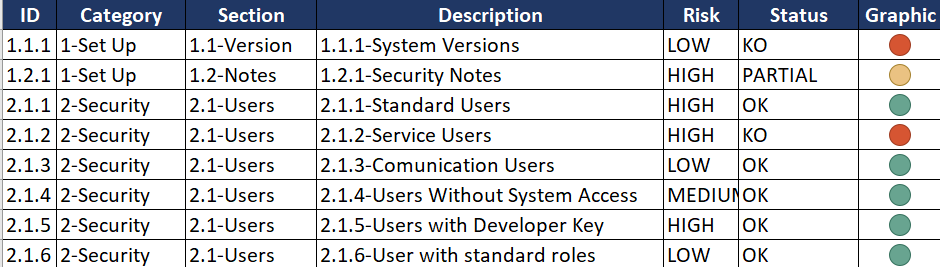

Evaluación de la seguridad SAP

Una vez realizada la introducción de este servicio, ahora describiremos la estructura de cómo se realiza cada control dentro del SSA.

Cada control tendrá su propia tabla con la siguiente estructura:

| Riesgo | Se califica en una escala de Bajo/Medio/Alto, dependiendo del impacto que la amenaza pueda tener en el sistema, y la probabilidad de que esto ocurra. |

| Detalle | Breve descripción de la información analizada en el control. |

| Amenaza | Descripción de los incidentes de seguridad que pueden producirse en el sistema, en caso de deficiencias de seguridad. |

| Entorno | Especifica el entorno en el que se analizará el control y en el que se extraerá la información. Puede ser uno de los entornos o una combinación de ellos: PRD, QAS y DEV. |

| Asesoramiento | Conjunto de propuestas enfocadas a mitigar o solucionar una deficiencia detectada en uno de los controles. |

Controles en los que se analizarán en PRD, QAS y DEV:

- Usuarios estándar.

- Cracking de contraseñas.

- Inicio de sesión remoto.

Controles en los que se analizará sólo en DEV:

- Notas de Seguridad.

- Controles de Autorización.

- Código Tcodes personalizados.

Por último, en cada control se detallará el estado de cumplimiento, que según criterios predefinidos, evalúa el estado del sistema respecto a ese control y si es OK, PARTIAL o KO:

Control de seguridad: Cracking de contraseñas

Basándonos en el punto anterior, se detallará el caso de uno de los controles que forman parte de la Evaluación de Seguridad de SAP.

En esta ocasión, se comentará este análisis sobre el método de encriptación de contraseñas utilizado con los usuarios de SAP, el cual puede utilizar algoritmos obsoletos que podrían ser descifrados con herramientas externas de fuerza bruta.

En la siguiente tabla se recoge toda la información relacionada con el control:

| Riesgo | Alto (Impacto Alto, Probabilidad Alta) |

| Detalle | Análisis del hash utilizado para cifrar las contraseñas y prueba de crackeo de contraseñas. El tipo de hash MD5 (campo BCODE) y SHA1 (campo PASSCODE) son fácilmente descifrables |

| Amenaza | El uso de métodos de cifrado antiguos (hashes) facilita a un atacante la obtención de las contraseñas de los usuarios. Para obtener el hash de las contraseñas, basta con obtener la información de una de las siguientes tablas USH02, USH02_ARC_TMP, USR02, USRPWDHISTORY, VUSER001, VUSR02_PWD. Dado que el descifrado de la contraseña se realiza fuera del sistema SAP, no hay opciones para evitar el ataque de fuerza bruta. |

| Entorno | PRD, QAS, DEV |

| Asesoramiento | Establezca el valor 0 en el parámetro login/password_downwards

Ejecute el programa CLEANUP_PASSWORD_HASH_VALUES para eliminar los hashes antiguos. Aumente la seguridad de la política de contraseñas. Incluir las contraseñas más utilizadas en la lista de palabras prohibidas de la tabla USR40, para dificultar el descifrado por fuerza bruta al atacante. |

La clave de este control se basa en el parámetro <login/password_downwards_compatibility>, que gestiona la compatibilidad con las versiones heredadas de los tipos de cifrado en BCODES. Estos elementos alfanuméricos “BCODE” son un hash que corresponde a los 8 primeros caracteres de una contraseña de usuario. Como estos elementos se almacenan en tablas, existe la posibilidad de que un ataque pueda llegar a uno de estos contenedores y obtener los valores. Si el parámetro permite métodos de cifrado obsoletos como el MD5 (algoritmo de reducción criptográfica de 128 bits) o el SHA1 (valor hash de 160 bits), el descifrado mediante herramientas externas de fuerza bruta es altamente probable.

Además, otra posible recomendación para dificultar a los atacantes es crear una lista de palabras prohibidas (tabla USR40) que ningún empleado podrá utilizar para su contraseña de acceso. Por ejemplo, esta puede tener palabras como

- Las 10 contraseñas más utilizadas (Password, Admin, qwerty, 123456….)

- Nombre de la empresa o derivados

- Nombres de empleados, plantas o productos

- Días de cumpleaños

- Nombre de los meses

Puntos clave a tener en cuenta

- La evaluación de seguridad de SAP ofrece una instantánea del estado actual del sistema SAP con información real y veraz.

- Permite detectar deficiencias en la configuración técnica actual.

- Se incluye un informe de resultados detallado junto con una carta de recomendaciones para cada control.

- Estos controles de seguridad se pueden automatizar en la Validación de la Configuración, una de las herramientas del Gestor de Soluciones que explicaremos específicamente en otro artículo.