Hoy os traemos la actualización de las notas de seguridad de SAP, del Q2 y Q3 de 2019.

Notas Q2 2019

Resumen y highlights del Trimestre

Tenemos 1 nota crítica (Hot News), que se produce 2 veces en este trimestre y que se trata de una actualización recurrente y 6 destacadas de nivel alto, a la que añadiremos una nota del nivel medio, la de mayor CVSS medias de Abril para la revisión en detalle de 8 notas.

- La nota más crítica (CVSS 9.8), actualización de nota anterior, está relacionada con el componente “SAP Business Client” y se trata de una nota recurrente con 2 actualizaciones este trimestre (Abril y Junio) y 4 en lo que va de año.

- Además destacamos 3 notas de nivel alto, todas ellas del mes de Mayo, con CVSS de 8.5, 8.4 y 8.3 respectivamente, para 3 plataformas distintas y de 3 tipos distintos. En concreto para S/4 HANA, para SAP Funding Management y para SAP Identity Management.

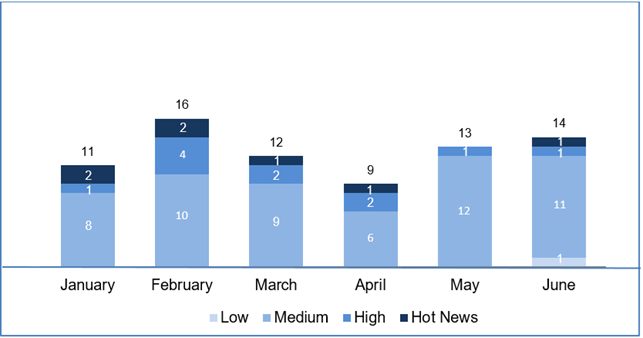

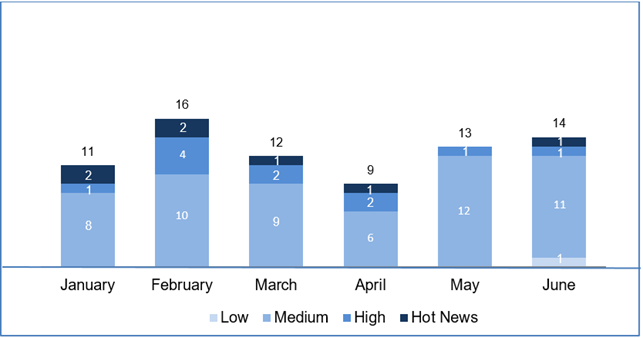

Tenemos un total de 48 notas para todo el trimestre, 35 menos que el pasado trimestre, (36 de los patch Tuesday, 6 menos que el pasado trimestre):

- En Abril se han publicado un total de 13 notas (9 en el Security Notes Tuesday – 6 nuevas y 3 actualizaciones de notas anteriores).

- La única “hot new” (crítica) es de nuevo la actualización de una nota de relacionada con el “SAP Business Client” con su cuarta actualización en lo que va de año y con un CVSS de 9.8. Importante instalarla de nuevo.

- Existen también 2 notas de criticidad alta (high priority) la más relevante con un CVSS de 7.5 por “Information Disclosure” para “SAP Crystal Reports”, siendo el resto de nivel medio, salvo una nota de nivel bajo. Destacaremos además de la crítica y las 2 altas, la de CVSS (6.3) más alto entre las de nivel medio.

- Este mes los tipos más predominantes son “Missing Authorization Check” (4/13 y 2/9 en patch day) e “Information Disclosure” (3/13 y 3/9 en patch day).

- En Mayo se han publicado un total de 16 notas (13 en el Security Notes Tuesday – 7 nuevas y 6 actualizaciones de notas anteriores).

- No hay notas críticas (hot news), sin embargo, tenemos 3 de criticidad alta (high priority) con CVSS muy altos, entre 8.3 y 8.5, y daremos el detalle de todas, siendo la más destacada para “S/4HANA” (CVSS 8.5). El resto de notas son de nivel medio y no daremos su detalle.

- Este mes los tipos más predominantes son “Missing Authorization Check” (8/16 y 5/13 en patch day) e “Information Disclosure” (5/16 y 5/13 en patch day).

- En Junio se han publicado un total de 19 notas (14 en el Security Notes Tuesday – 11 nuevas y 3 actualizaciones de notas anteriores).

- La única “hot new” (crítica) es de nuevo la actualización de una nota de relacionada con el “SAP Business Client” con su cuarta actualización en lo que va de año y con un CVSS de 9.8. Importante instalarla de nuevo.

- Existen también 1 nota de criticidad alta (high priority) con un CVSS de 7.1, después de ser actualizada y reclasificada de media a alta, por “Information Disclosure” para “SAP Solution Manager 7.2”. El detalle será para las 2 notas de mayor criticidad (crítica y alta), ambas actualizaciones.

- Este mes los tipos más predominantes son “Missing Authorization Check” (5/19 y 5/14 en patch day) e “Information Disclosure” (5/19 y 5/14 en patch day).

En la gráfica (post Junio 2019 de SAP) podemos ver la evolución y clasificación de las notas de los 3 meses del segundo trimestre del año (2019), además de los 3 meses del pasado trimestre (solo las notas del Sec. Tuesday / Patch Day – by SAP):

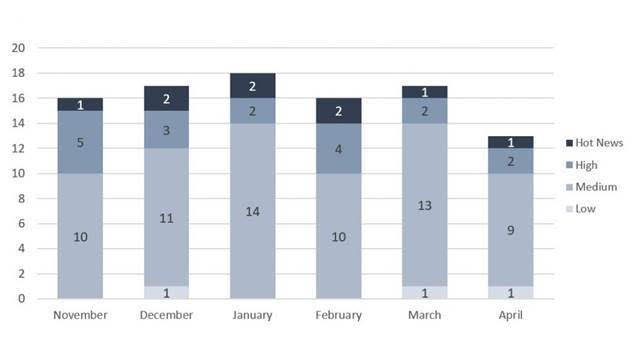

Y en la siguiente gráfica (post Abril 2019, ERPScan) podemos ver la misma evolución – solo hasta abril (por discontinuidad de ERP Scan), pero incluyendo todas las notas del mes, incluso aquellas publicadas además de las del Sec. Tuesday / Patch Day:

Detalle completo

El detalle completo de las notas más relevantes es el siguiente (en inglés):

- Update – Security Updates for the Browser Control Chromium Delivered with SAP Business Client (2622660): This note addresses multiple vulnerabilities in the third-party web browser control Chromium, which is used in SAP Business Client and is periodically updated based on web browser updates. Since exploits for third-party tools are more common than exploits that are SAP-specific, which tend to be more targeted and selective, it is important to keep this note installed with every update to stay secure. Updated in April & June 2019 (“If this note has been already implemented, then there is no action required.” Manual steps only have usability impact and no security implications). CVSS v3 Base Score: 9.8 / 10

- Crystal Reports have an Information Disclosure vulnerability (2687663): An attacker can use it to reveal additional information (system data, debugging information, etc.), which will help learn about a system and plan further attacks. CVSS v3 Base Score: 7.5 / 10 (CVE-2019-0285)

- SAP NetWeaver Java Application Server has a Spoofing attack vulnerability (2747683): A malicious actor can use this vulnerability to show the user illegal data. Spoofing attack allows changing the sender information, data displayed on a page, and other important information. CVSS v3 Base Score: 7.1 / 10 (CVE-2019-0283).

- ABAP Server File Interface has a Directory Traversal vulnerability (2643447): An attacker can use it to access arbitrary files and directories located in a SAP server filesystem including application source code, configuration, and system files. It allows obtaining critical technical and business-related information stored in a vulnerable SAP system. CVSS v3 Base Score: 6.3 / 10

- Insufficient page protection in S/4HANA for customer management (2756453): This is a classic XSS vulnerability that could lead to client-side attacks, including defacing web content for a specific user, or even stealing authentication data from the victim. Take into account that this note requires manual steps that need to be executed before the package is installed. Based on this, some workarounds are detailed in the note, too. CVSS v3 Base Score: 8.5 / 10

- Missing Authorization Check in SAP Funding Management (2776558): The note is published in German, but should be translated to English soon. As with every missing authority check, the note adds the missing exams to avoid a malicious user having rights extension that may lead to abusive use of features. CVSS v3 Base Score: 8.4 / 10

- Privilege Escalation in SAP Identity Management REST Interface Version 2 (2784307): In this case, users may be able to change privileges instead of only being able to see this data, which may lead to loss of confidentiality or integrity of systems connected to SAP Identity Management. Apply the patch to fix it. CVSS v3 Base Score: 8.3 / 10 (CVE-2019-0301).

- Update – Information Disclosure in Solution Manager 7.2 / CA Introscope Enterprise Manager (2748699): If successfully exploited, this vulnerability (CVE-2019-0291) may lead to an attacker getting valid user credentials and the ability to create privileged users accounts. The CVSS score was increased due to new high impact to confidentiality. This is not an easy patch to apply. Several manual steps are detailed in the note that include not only how to install the fixed software component, but also the dependencies on other SAP Security Notes that should be applied first, and finally how to perform manual steps to secure and properly encrypt credentials. CVSS v3 Base Score: 7.1 / 10 (CVE-2019-0291).

Enlaces de referencia

Enlaces de referencia del CERT del INCIBE en relación a la publicación de las notas para los 3 meses de este trimestre:

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-abril-2019

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-mayo-2019

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-junio-2019

Otras referencias, en inglés de SAP, Onapsis y ERPScan (en orden: Abril->Junio) – comentar que ERP Scan ya no publica su blog mensual desde el mes de Abril, siendo este el último:

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=517899114

https://erpscan.io/press-center/blog/sap-cyber-threat-intelligence-report-april-2019/

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=520259032

https://www.onapsis.com/blog/sap-security-notes-may-19-several-missing-authority-checks-patched

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=521864242

El listado completo de los sistemas/componentes afectados es el siguiente:

Recursos afectados:

- Dbpool of AS JAVA, versiones 6.40, 7.00, 7.01, 7.10, 7.11, 7.20, 7.30, 7.31 y 7.40

- SAP BASIS, versiones desde la 7.00 hasta la 7.02, desde 7.10 hasta la 7.30, 7.31, 7.40 y desde la 7.50 hasta la 7.53

- SAP Business Client, versión 6.5

- SAP BusinessObjects Business Intelligence Platform, versiones 4.2, 4.3

- SAP Crystal Reports for Visual Studio, versión 2010

- SAP E-Commerce (Business-to-Consumer), versiones (SAP-CRMJAV SAP-CRMWEB SAP-SHRWEB SAP-SHRJAV SAP-CRMAPP SAP-SHRAPP) 7.30, 7.31, 7.32, 7.33, 7.54

- SAP Enterprise Financial Services, versiones SAPSCORE 1.13, 1.14, 1.15; S4CORE 1.01, 1.02, 1.03; EA-FINSERV 1.10, 2.0, 5.0, 6.0, 6.03, 6.04, 6.05, 6.06, 6.16, 6.17, 6.18, 8.0 y Bank/CFM 4.63_20

- SAP HANA, versiones 1.0 y 2.0

- SAP HANA Extended Application Services (advanced model), versión 1

- SAP Identity Management (REST Interface), versión 2

- SAP NetWeaver AS ABAP Platform, versiones KRNL32NUC 7.21, 7.21EXT, 7.22, 7.22EXT, KRNL32UC 7.21, 7.21EXT, 7.22, 7.22EXT, KRNL64NUC 7.21, 7.21EXT, 7.22, 7.22EXT, 7.49, KRNL64UC 7.21, 7.21EXT, 7.22, 7.22EXT, 7.49, 7.73, KERNEL 7.21, 7.45, 7.49, 7.53, 7.73

- SAP NetWeaver Process Integration (PI Integration Builder Web UI), versiones: SAP_XIESR: 7.10 hasta 7.11, 7.20, 7.30, 7.31, 7.40, 7.50; SAP_XITOOL: 7.10 hasta 7.11, 7.30, 7.31, 7.40, 7.50, SAP_XIPCK 7.10 hasta 7.11, 7.20, 7.3

- SAP R/3 Enterprise Application, versiones: EA-APPL 600, 602, 603, 604, 605, 606, 616, 617

- SAP Solution Manager system (ST-PI), versiones 2008_1_700, 2008_1_710 y 740

- SAP Solution Manager, versión 7.2

- SAP Treasury and Risk Management, versiones 6.0, 6.03, 6.04, 6.05, 6.06, 6.16, 617, 6.18, 8.0

- SAP Web Dynpro Java, versiones – 6.40, 7.00, 7.10, 7.11, 7.20, 7.30, 7.31, 7.40, 7.50

- SAP Work Manager and SAP Inventory Manager, versiones SAP Work Manager 6.3.0, 6.4.0, 6.5

- Software Component – KRNL32NUC, versiones 7.20 y 7.20EXT

- Software Component – KRNL32UC, versiones 7.20 y 7.20EXT

- Software Component – KRNL64NUC, versiones 7.20 y 7.20EXT

- Software Component – KRNL64UC, versiones 7.20, 7.2L, 7.20EXT y 8.00

- Software Component – KERNEL, versiones 7.20, 7.2L y 8.00

- Software Component – SAP BASIS, versiones 46D, 6.40, desde 7.00 hasta 7.02, 7.10, 7.30, 7.31 y 7.40

Notas Q3 2019

Resumen y highlights del Trimestre

Aunque seguimos con una tendencia de un número menor de notas/parches, en el Q3 existe una gran proporción de notas de nivel crítico, por lo cual es un trimestre al que prestarle mucha atención.

La recomendación clara destaca la importancia de tener los sistemas actualizados (con versiones y parches) poniendo como ejemplo las notas del mes de agosto. Implementando actualizaciones podemos eliminar muchas vulnerabilidades de alto impacto. Como ejemplo, para la nota más crítica del año es suficiente implementar el parche correspondiente a las versiones Netweaver desde la 7.10 a la 7.50 (que son las afectadas).

Tenemos 6 notas críticas (Hot News) únicas, siendo el total de 9 en este trimestre, una de ellas la actualización recurrente para el SAP Business Client con Chromium con 2 apariciones y otra publicada en Julio que se vuelve a revisar en Septiembre con 2 notas y por lo tanto con 3 apariciones en el trimestre. Además 4 destacadas de nivel alto para la revisión en detalle de 10 notas.

- La nota más crítica (CVSS 9.9 – máxima del año) relacionada con la ejecución remota de código en el “NetWeaver UDDI Server (Services Registry)” en relación a que debido a una vulnerabilidad de “buffer overflow” se podría realizar inyección de código que podría llevar a la toma de control del sistema.

- La siguiente en criticidad (CVSS 9.8), es una habitual “Browser Control Chromium Delivered with SAP Business Client (2622660)” que aparecen en dos meses (Julio y Septiembre) y por 5º vez en el año, para la que es importante considerar que se ha pasado de “full” a “restricted” support (por lo que es importante revisar también la nota 2302074).

- Destacamos también una nota para Solution Manager con CVSS de 9.1 que es publicada en Julio, pero luego se actualiza en Septiembre y además se publica una nota adicional para considerar los sistemas Windows además de Linux. Muy relevante también.

- Por último, de las otras 3 críticas, dos de ellas afectan a “SAP NetWeaver Application Server for Java”, con dos componentes diferentes, por lo que merece la pena prestar especial atención, y por último, destacar que la crítica restante a “SAP Commerce Cloud”.

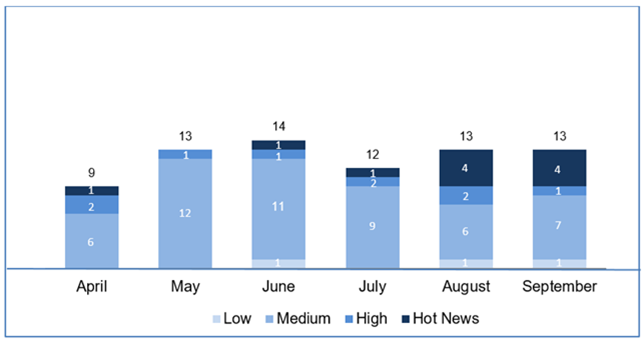

Tenemos un total de 59 (20+23+16) notas para todo el trimestre, 11 más que el pasado trimestre, (37 de los patch Tuesday, 1 más que el pasado trimestre):

- En Julio se han publicado un total de 20 notas (11 en el Security Notes Tuesday – todas ellas, las 11, nuevas).

- La única “hot new” (crítica) afecta al “Diagnostic Agent (SMDAgent)” perteneciente a Solution Manager (SolMan), encargado de gestionar las comunicaciones de eventos de monitorización y diagnóstico entre cada sistema SAP y el Solution Manager. Esta vulnerabilidad permitiría a un atacante comprometer el sistema SAP por completo, mediante inyección de comandos de sistema operativo. CVSS de 9.1

- Existen también 1 nota de criticidad alta (high priority) que afecta a la herramienta “Extended Computer Aided Test Tool (eCATT)”, utilizada para la realización de pruebas de testing automatizadas, que permitiría realizar una inyección de código, impactando en la integridad y disponibilidad del sistema. CVSS de 8.7. El resto son de nivel medio y no las veremos en detalle.

- Este mes los tipos más predominantes son “Cross-Site Scripting (XSS)” (6/20 y 4/11 en patch day) y “Missing Authorization Check” (4/20 y 1/11 en patch day).

- En Agosto se han publicado un total de 23 notas (13 en el Security Notes Tuesday – 12 nuevas y 1 actualización de una nota anterior).

- Tenemos un total de 4 “hot news” (críticas), un número muy considerable, siendo además la más alta de CVSS 9.9 (máxima del año) relacionada con la ejecución remota de código en el “NetWeaver UDDI Server (Services Registry)”, seguida del gran clásico “Browser Control Chromium Delivered with SAP Business Client (2622660)”, con su CVSS de 9.8 y su 4ª aparición en lo que va de año. Las 2 restantes con un CVSS de 9 afectan respectivamente a “SAP Commerce Cloud” y a “SAP NetWeaver Application Server for Java (Administrator System Overview)”. Importante revisar todas ellas en detalle.

- Existen también 2 notas de criticidad alta (high priority) la más relevante con un CVSS de 7.5 que permitiría Denegación de Servicio en Base de Datos HANA y otra con un CVSS de 7.2 en relación a la falta de un Chequeo de Autorizaciones en el Kernel de SAP en relación al depurador ABAP.

- Este mes los tipos más predominantes son “Missing Authorization Check” (6/23 y 1/13 en patch day) e “Information Disclosure” (3/23 y 3/13 en patch day).

- En Septiembre se han publicado un total de 16 notas (13 en el Security Notes Tuesday – 9 nuevas y 4 actualizaciones de notas anteriores).

- Tenemos un total de 4 “hot news” (críticas), aunque 2 de ellas hacen referencia a la misma vulnerabilidad y son una actualización de una nota del mes de Julio (2808158), la única crítica, ya comentada mencionada aquí. Otra se trata del gran clásico “Browser Control Chromium Delivered with SAP Business Client (2622660)”, con su CVSS de 9.8, con su 5ª aparición en lo que va de año, por lo que solo tenemos realmente una nota crítica adicional pero de alta importancia, ya que afecta a “SAP NetWeaver AS for Java (Web Container)” y su explotación es sencilla y atractiva para un atacante potencial, de ahí su CVSS de 9.1.

- Existen también 1 nota de criticidad alta (high priority) que afecta a “SAP HANA Extended Application Services (Advanced Model)” en relación a múltiples vulnerabilidades con un CVSS de 7.7. El resto son notas de nivel medio, salvo una de nivel bajo. Por lo tanto se revisarán en detalle 5 notas de este mes, que realmente quedarán en 2, al ser 3 actualizaciones o relacionadas con otras notas de este trimestre.

- Este mes los tipos más predominantes son “Information Disclosure” (3/16 y 2/13 en patch day) y empatados “OS Command Injection” (2/16 y 2/13 en patch day) y “Cross-Site Scripting (XSS)” (2/16 y 2/13 en patch day).

En la gráfica (post Septiembre 2019 de SAP) podemos ver la evolución y clasificación de las notas de los 3 meses del tercer trimestre del año (2019), además de los 3 meses del pasado trimestre (solo las notas del Sec. Tuesday / Patch Day – by SAP):

Detalle completo

El detalle completo de las notas más relevantes es el siguiente (en inglés):

- OS Command Injection vulnerability in SAP Diagnostics Agent (2808158 – Julio y 2823733 – Septiembre): Using its basic functionality, a SolMan admin can execute OS commands through a GAP_ADMIN transaction, in order to perform analysis into an SAP system. Once executed, those commands are validated using a whitelist file located in the SMDAgent installation directory. This vulnerability may allow an attacker to bypass this validation by sending a custom-crafted payload. Using this technique the attacker could obtain full control over an SAP system compromising the SMDAgent user, allowing access sensitive information (such as credentials and critical business information), changing application configurations or even stopping SAP services. As previously mentioned, the SDMAgent must be installed in every SAP system in order to perform diagnostic tasks, so the scope of an attack is broad, as it could affect the entire landscape. To stay protected from this vulnerability, be sure to install the respective patch corresponding to the version of Solution Manager you are using. After restarting, every SMDAgent will be reconnected and upgraded. Even if you already installed the original note released in July (#2808158), you should also install SAP Security Note #2823733. On the other hand, if you did not install the old note, you can directly proceed and install the new one. CVSS v3 Base Score: 9.1 / 10 (CVE-2019-0330).

- Code Injection vulnerability in ABAP Tests Modules of SAP NetWeaver Process Integration (2774489): The Extended Computer Aided Test Tool (eCATT) is a commonly used tool to cover automatic testing in SAP business processes. Its main purpose is to create and execute functional testing about transactions, reports, scenarios, authorization checks, etc. This not fixes a code injection in eCATT. Exploitation of this vulnerability has a critical impact on the system’s integrity and availability since malicious commands that could be executed run with a high privileged user. Just as in the Hot News patching process, this could be fixed by upgrading the affected Support Package, or implementing the correction instructions attached in the mentioned note. CVSS v3 Base Score: 8.7 / 10 (CVE-2019-0328).

- Remote Code Execution(RCE) in SAP NetWeaver UDDI Server (Services Registry) (2800779): This note warns that attackers can take advantage of a buffer overflow vulnerability to inject code into the working memory. Because of the low complexity of this attack scenario in conjunction with the wide range of possible damages (e.g. information disclosure, data manipulation and destruction) up to the complete control of the product, this Note is considered as the most critical one to be released by SAP in 2019. Fortunately, this vulnerability can easily be fixed by applying the corresponding support packages provided with the note (versions from Netweaver 7.10 to 7.50 are affected and have a patch available). CVSS v3 Base Score: 9.9 / 10 (CVE-2019-0351).

- Update – Security Updates for the Browser Control Chromium Delivered with SAP Business Client (2622660): This note addresses multiple vulnerabilities in the third-party web browser control Chromium, which is used in SAP Business Client and is periodically updated based on web browser updates. Since exploits for third-party tools are more common than exploits that are SAP-specific, which tend to be more targeted and selective, it is important to keep this note installed with every update to stay secure. Updated in August 2019 (“If this note has been already implemented, then there is no action required.” Manual steps only have usability impact and no security implications). In this context, it is important to point out that support for release 6.5 of SAP Business Client has been changed from full to restricted support since the beginning of April 2019. This means that security issues in external components used by SAP Business Client won’t be fixed in release 6.5 anymore if the used version of the external component is out of maintenance (refer to SAP Note #2302074, “Maintenance strategy and deadlines for SAP Business Client / NWBC”, section ‘What does Restricted Support mean for SAP Business Client’ for more data). CVSS v3 Base Score: 9.8 / 10

- Code Injection vulnerabilities in SAP Commerce Cloud (mediaconversion and virtualjdbc extension) (2786035): The described vulnerabilities affect two extensions used with the SAP Commerce Cloud solution. An attacker may be able to take complete control of the application. Please read the ‘Solution’ section of the note carefully as there might be some post-installation steps required after applying the provided patches. CVSS v3 Base Score: 9 / 10 (CVE-2019-0344 and CVE-2019-034).

- Server-Side Request Forgery in SAP NetWeaver Application Server for Java (Administrator System Overview) (2813811): A potential attacker may access the Management Console for SAP Java systems (by stealing user credentials). Unauthenticated users gaining access as administrators of the Management Console could lead to total disruptions of the JAVA Web Portals as well as data access (espionage, leaks) or data modification. The worst-case scenarios include remote OS execution on the system and stopping SAP system generation, a denial of service (DoS) Attack. Installing the patch is always the best option, two other potential protection scenarios (even if the component is vulnerable) include: CVSS v3 Base Score: 9 / 10 (CVE-2019-0345).

- Denial of service (DOS) in SAP HANA database (2798243): Fixes a vulnerability in which an attacker could send malformed connection requests to the SAP HANA instance which crashes the related index server. This leads to the typical symptoms of a DoS attack: long response times, service interruptions and low availability of services, all leading to a poor user experience. CVSS v3 Base Score: 7.5 / 10 (CVE-2019-0350).

- Missing Authorization check in SAP Kernel (ABAP Debugger) (2798743): Fixes a Missing Authorization vulnerability in an SAP kernel package and thus preventing attackers from unauthorized information disclosure and data manipulation. CVSS v3 Base Score: 7.2 / 10 (CVE-2019-0349).

- Code Injection vulnerability in SAP NetWeaver AS for Java (Web Container) (2798336): This note fixes a program error in the SAP default implementation of the HTTP PUT method that allows attackers to bypass the input validation check. Without a validation check, an attacker is able to upload dynamic web content and thus can take control of the whole application. We strongly recommend that you apply the corresponding Support Packages and Patches as the exploitation of the vulnerability is not very complex and does not require high privileges. Taking into account the wide range of possible impacts, this vulnerability represents a very attractive target for any attacker. CVSS v3 Base Score: 9.1 / 10 (CVE-2019-0355).

- Multiple security vulnerabilities in SAP HANA Extended Application Services (Advanced Model) (2817491): If you have the component enabled (which should be the case if you are an SAP HANA XSA user) you are vulnerable. This note fixes two different bugs, where the most critical one allows an authenticated attacker to cause a Denial of Service exploitation, simply by providing a specially crafted payload several times to an endpoint of the XS Advance UAA component, depleting the database connections and consequently preventing the legitimate use of the service. Taking into consideration that this service is necessary to authenticate other XS Advance web services, and there may be users created in applications that take advantage of this feature, this attack could lead to some customer developed applications also being inaccessible due to the lack of this authentication provider. CVSS v3 Base Score: 7.7 / 10 (CVE-2019-0363).

Enlaces de referencia

Enlaces de referencia del CERT del INCIBE en relación a la publicación de las notas para los 3 meses de este trimestre:

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-julio-2019

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-agosto-2019

Otras referencias, en inglés de SAP y Onapsis (en orden: Julio->Septiembre):

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=523994575

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=523998017

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=525962506

El listado completo de los sistemas/componentes afectados es el siguiente:

Recursos afectados:

- Server y ABAP Platform (SAP Basis), versiones 7.31, 7.4 y 7.5.

- OpenUI5, versiones anteriores e incluyendo 1.38.39, 1.44.39, 1.52.25, 1.60.6 y 1.63.0.

- SAP Business Client, versión 6.5

- SAP BusinessObjects Business Intelligence Platform, versiones 4.1, 4.2 y 4.3;

- SAP Business One Client, versiones 9.2 y 9.3

- SAP Commerce Cloud (ex SAP Hybris Commerce) (HY_COM), versiones 6.3, 6.4, 6.5, 6.6, 6.7, 1808 y 1811.

- SAP Commerce Cloud (Virtualjdbc Extension y Mediaconversion Extension), versiones 6.4, 6.5, 6.6, 6.7, 1808, 1811 y 1905.

- SAP Diagnostic Agent (LM-Service), versión 7.20.

- SAP Enable Now, versión 1902.

- SAP ERP HCM (SAP_HRCES), versión 3.

- SAP Gateway, versiones 7.5, 7.51, 7.52 y 7.53.

- SAP HANA Database, versiones 1.0 y 2.0.

- SAP HANA Extended Application Services, versiones anteriores a la 1.0.118;

- SAP Information Steward, versión 4.2.

- SAP Kernel (RFC y ABAP Debugger), versiones KRNL32NUC, KRNL32UC y KRNL64NUC 7.21, 7.21EXT, 7.22, 7.22EXT, KRNL64UC 7.49, 7.73 y KERNEL 7.21, 7.49, 7.53, 7.73, 7.75, 7.76 y 7.77.

- SAP NetWeaver AS para Java (Web Container-ENGINEAPI y SERVERCODE y Administrator System Overview), versiones 7.1, 7.2, 7.3, 7.31, 7.4 y 7.5;

- SAP NetWeaver AS para Java (Startup Framework), versiones 7.21, 7.22, 7.45, 7.49, y 7.53.

- SAP NetWeaver Process Integration (Java Proxy Runtime), versiones 7.10, 7.11, 7.30, 7.31, 7.40 y 7.50.

- SAP NetWeaver Process Integration Runtime Workbench – MESSAGING y SAP_XIA, versiones 7.31, 7.40 y 7.50;

- SAP NetWeaver UDDI Server (Services Registry), versiones 7.10, 7.11, 7.20, 7.30, 7.31, 7.40 y 7.50.

- SAP Supplier Relationship Management (Master Data Management Catalog) (SRM_MDM_CAT), versiones 3.73, 7.31 y 7.32.

- Tests de SAP NetWeaver Process Integration ABAP (SAP Basis), versiones 7.0, 7.1, 7.3, 7.31, 7.4 y 7.5.