Inprosec a través de sus servicios, como el SAP Security Assessment, ayuda a sus clientes a mejorar los niveles de seguridad de sus sistemas SAP.

Notas octubre 2024

Resumen y highlights del Mes

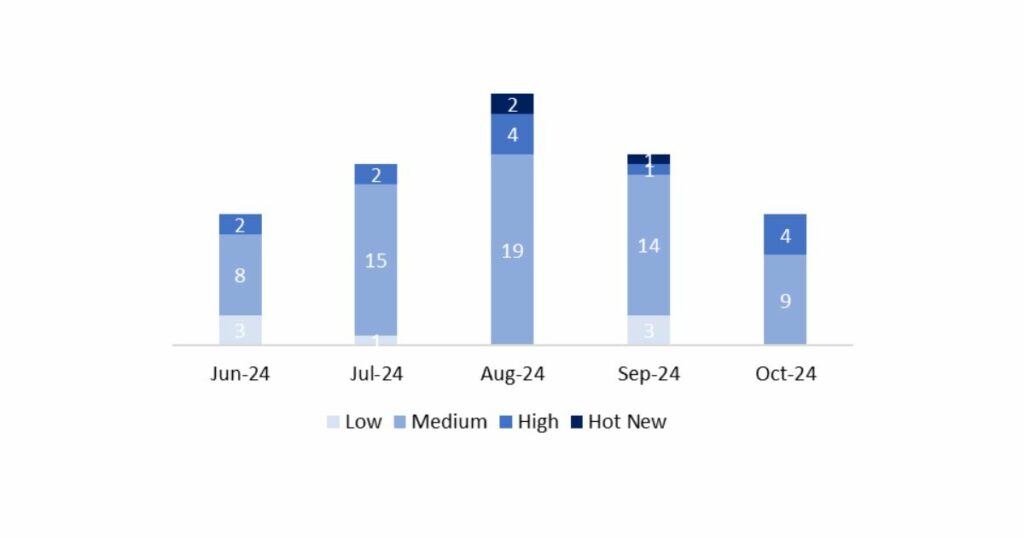

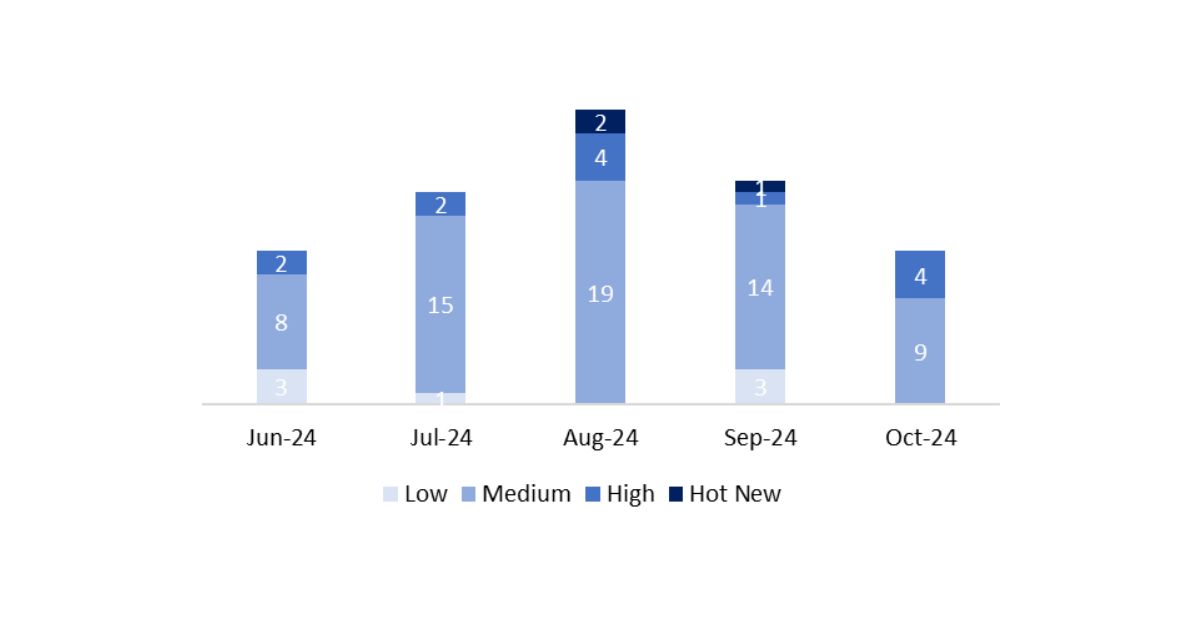

El número total de notas/parches ha sido de 13, 6 menos que el mes pasado. Este mes no ha habido HotNews, a diferencia del mes pasado, que hubo 1. Por otro lado, cabe destacar que el número de notas de criticidad alta ha aumentado con respecto al mes pasado: 4 en este mes. Como siempre dejaremos las notas medias y bajas sin revisar, pero daremos detalle de un total de 4 notas (todas las que tengan un CVSS de 7 o mayor).

Tenemos un total de 13 notas para todo el mes (las 13 del patch Tuesday, 7 nuevas y 6 actualizaciones).

Revisaremos en detalle un total de 4 notas, las notas altas de este mes, que se tratan de 2 actualizaciones y 2 notas nuevas (aquellas de CVSS mayor o igual a 7).

- La nota más crítica del mes (con CVSS 9,8) es una nota con prioridad crítica relacionada con “ Missing Authentication check in SAP BusinessObjects Business Intelligence Platform”.

- La siguiente en criticidad (CVSS 8,0) es otra nota alta relacionada con “Multiple vulnerabilities in SAP Enterprise Project Connection”.

- La siguiente en criticidad (CVSS 7,7) es una nota alta relacionada con “Insecure File Operations vulnerability in SAP BusinessObjects Business Intelligence Platform (Web Intelligence)”-

- La siguiente en criticidad (CVSS 7,7) es una nota alta relacionada con “Missing Authorization check in SAP PDCE”.

- Las siguientes en criticidad (CVSS 6,5 y 6.0) se tratan de 2 notas medias relacionadas con “Multiple vulnerabilities in SAP Replication Server (FOSS)” y “Information disclosure vulnerability in SAP NetWeaver AS for Java (Destination Service)”.

- Este mes el tipo más predominante es relacionado con “Missing Authorization check in SAP” (3/13 en patch day) y con “Information Disclosure vulnerability in SAP” (3/13 en patch day).

En la gráfica podemos ver la clasificación de las notas de octubre, además de la evolución y clasificación de los últimos 5 meses anteriores (solo las notas del Sec. Tuesday / Patch Day – by SAP):

Detalle completo

El detalle completo de las notas más relevantes es el siguiente (en inglés):

- Update – Missing Authentication check in SAP BusinessObjects Business Intelligence Platform (3479478): In SAP BusinessObjects Business Intelligence Platform, if Single Sign-On (SSO) is enabled in enterprise authentication, an unauthorized attacker can obtain a login token through a REST endpoint, which could compromise the entire system. This severely affects confidentiality, integrity and availability. The issue is fixed in the patches for SBOP BI PLATFORM SERVERS 4.2, 4.3 and 2025 releases. CVSS v3 Base Score: 9,8 / 10 [CVE-2024-41730]

- Multiple vulnerabilities in SAP Enterprise Project Connection (3523541): SAP Enterprise Project Connection uses vulnerable versions of the open-source libraries Spring Framework and Log4j, related to the CVEs: CVE-2024-22259, CVE-2024-38809, CVE-2024-38808, and CVE-2022-23302. The solution is to apply a patch that updates the libraries to safe versions, using Spring framework and reload4j. It is recommended to implement the patch mentioned in the SAP Security Note to resolve these vulnerabilities. CVSS v3 Base Score 8,0 / 10 [CVE-2022-23302].

- Insecure File Operations vulnerability in SAP BusinessObjects Business Intelligence Platform (Web Intelligence) (3478615): SAP BusinessObjects Business Intelligence Platform allows an authenticated user to download files from the server, severely affecting confidentiality. This is due to the lack of restrictions in the personal data provider function. The solution is to apply a patch and create a PersonalFile_AllowList.txt file that specifies the allowed folders for personal data providers. CVSS v3 Base Score 7,7/ 10 [CVE-2024-37179].

- Update – Missing Authorization check in SAP PDCE (348334): PDCE elements do not properly verify authorization for authenticated users, allowing privilege escalation. This allows an attacker to access sensitive information, severely affecting the confidentiality of the application. As a solution, the affected functions have been disabled to restrict access. It is recommended to implement the corresponding support package or follow the remediation instructions in the security note. CVSS v3 Base Score 7,7/ 10 [CVE-2024-39592].

Enlaces de referencia

Referencias, en inglés de SAP y Onapsis (octubre):

SAP Patch Day: October 2024 – Onapsis

Recursos afectados

El listado completo de los sistemas/componentes afectados es el siguiente:

- SAP BusinessObjects Business Intelligence Platform, Versions – ENTERPRISE 420, 430, 440

- SAP Enterprise Project Connection, Version – 3.0

- SAP BusinessObjects Business Intelligence Platform (Web Intelligence), Version – ENTERPRISE 420, 430, 2025, ENTERPRISECLIENTTOOLS 420, 430, 2025

- SAP PDCE, Versions – S4CORE 102, 103, S4COREOP 104, 105, 106, 107, 108

- SAP Replication Server, Versions – 16.0.3, 16.0.4

- SAP NetWeaver AS for Java (Destination Service). Versions – 7.50

- SAP Commerce Backoffice, Versions – HY_COM 2205, COM_CLOUD 2211

- SAP NetWeaver Enterprise Portal (KMC), Version – KMC-BC 7.5

- SAP HANA Client, Version – HDB_CLIENT 2.0

- SAP S/4 HANA (Manage Bank Statements), Versions – S4CORE, 102, 103, 104, 105, 106, 107

- SAP NetWeaver BW (BEx Analyzer), Versions – DW4CORE 200, DW4CORE 300, DW4CORE 400, SAP_BW 700, SAP_BW 701, SAP_BW 702, SAP_BW 731, SAP_BW 740, SAP_BW 750, SAP_BW 751, SAP_BW 752, SAP_BW 753, SAP_BW 754, SAP_BW 755, SAP_BW 756, SAP_BW 757, SAP_BW 758

- SAP Student Life Cycle Management (SLcM), Versions – IS-PS-CA 617, 618, 802, 803, 804, 805, 806, 807, 808

- SAP NetWeaver Application Server for ABAP and ABAP Platform. Versions – SAP_BASIS 700, SAP_BASIS 701, SAP_BASIS 702, SAP_BASIS 731, SAP_BASIS 740, SAP_BASIS 750, SAP_BASIS 751, SAP_BASIS 752, SAP_BASIS 753, SAP_BASIS 754, SAP_BASIS 755, SAP_BASIS 756, SAP_BASIS 757, SAP_BASIS 758