Inprosec a través de sus servicios, como el SAP Security Assessment, ayuda a sus clientes a mejorar los niveles de seguridad de sus sistemas SAP.

Notas Enero 2021

Resumen y highlights del Mes

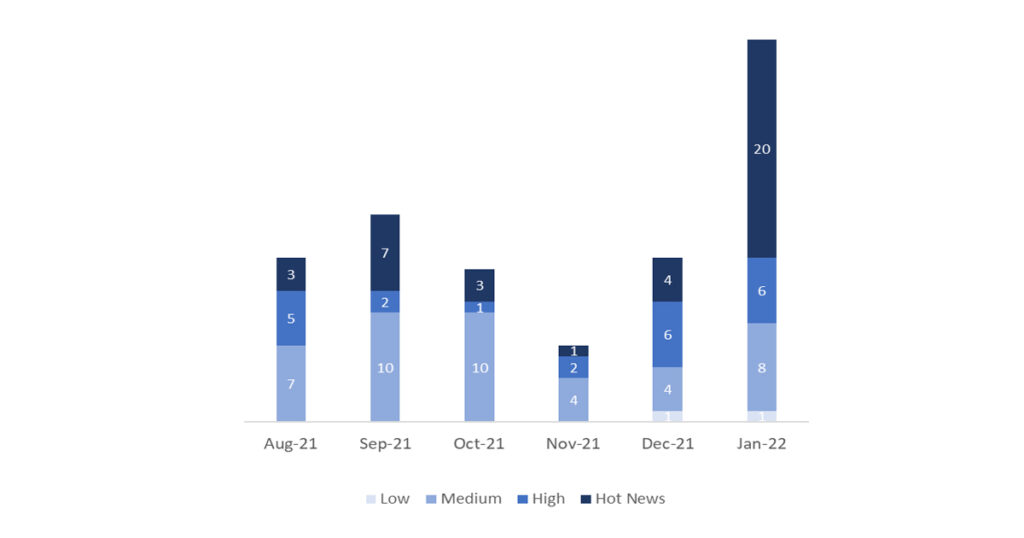

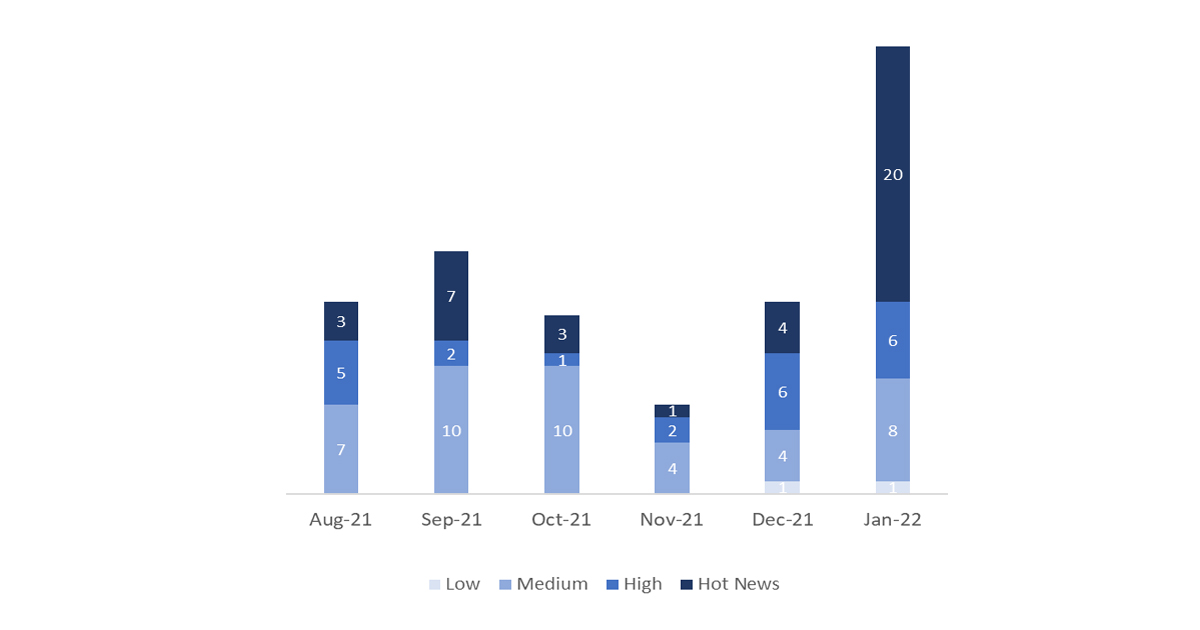

El número total de notas/parches ha aumentado con respecto al último mes. La aparición de la vulnerabilidad de ejecucción remota de código asociada a Log4j ha aumentado el número de notas publicadas por SAP, donde el número de Hot News se incrementa, siendo 4 las que encontrábamos el mes pasado con respecto a las 20 existentes en Enero, todas vinculadas al problema con Log4j . Por otro lado, cabe destacar, que se mantienen en 6 el número de notas de criticidad alta, siendo 4 de estas también relacionadas con Log4j. Debido a la variedad de componentes que están siendo afectados por este problema, lo que ha hecho SAP ha sido incluir todas las notas relacionadas (tanto las 20 Hot News, 4 notas altas y el resto de las notas) dentro de la nota de seguridad central 3131047 con un CVSS de 10. Teniendo en cuenta esto, dejaremos como siempre las notas medias y bajas sin revisar en este mes, pero daremos detalle de un total de 3 notas (todas las que tengan un CVSS de 7 o mayor).

Tenemos un total de 35 notas para todo el mes, 20 más que el pasado Diciembre.

Tenemos 20 notas críticas (Hot News) nuevas en este mes, que destaca por su gran relevancia y por su alto CVVS. Todas estas se encuentran dentro de la nota de seguridad central comentada. Además, quitando las 4 notas altas de Log4j que también se localizan en la nota central, revisaremos en detalle 2 del total de 2 notas altas (aquellas de CVSS mayor o igual a 7) donde este mes localizamos 1 nueva y 1 actualización.

- La nota más crítica del mes (con CVSS 10) y que está afectando a diversidad de componentes es la Central Security Note for Remote Code Execution vulnerability associated with Apache Log4j 2 component. Esta nota, como ya se comentó incluye 27 notas de diferente criticidad que afectan a Log4j.

- Las siguientes en criticidad (CVSS 8.7 y CVSS 8.4 ) son dos notas altas. Por un lado la nota nueva de Multiple vulnerabilities in F0743 Create Single Payment application of SAP S/4HANA y por otro lado la actualización Code Injection vulnerability in utility class for SAP NetWeaver AS ABAP.

- El resto (6) son de nivel medio y bajo, y no las veremos en detalle.

En la gráfica podemos ver la clasificación de las notas de Enero además de la evolución y clasificación de los últimos 5 meses anteriores (solo las notas del Sec. Tuesday / Patch Day – by SAP)

Detalle completo

El detalle completo de las notas más relevantes es el siguiente (en inglés):

- Central Security Note for Remote Code Execution vulnerability associated with Apache Log4j 2 component (3131047): This security note will be the central document to consolidate information on the Remote Code Execution vulnerability associated with Apache Log4j 2 component (CVE-2021-44228). Apache Log4j2 2.0-beta9 through 2.12.1 and 2.13.0 through 2.15.0 JNDI features used in configuration, log messages, and parameters do not protect against attacker controlled LDAP and other JNDI related endpoints. An attacker who can control log messages or log message parameters can execute arbitrary code loaded from LDAP servers when message lookup substitution is enabled. From log4j 2.15.0, this behavior has been disabled by default. From version 2.16.0, this functionality has been completely removed. Note that this vulnerability is specific to log4j-core and does not affect log4net, log4cxx, or other Apache Logging Services projects. Important: Please refer to the solution section for the list of notes with workaround released by SAP addressing this vulnerability. This security note will be a living document that will be updated regularly. CVSS v3 Base Score: 10 / 10 (CVE-2021-44228).

This note includes the following main “SAP Security Notes”:

| Note |

Component |

Description |

| 3133772 | IS-SE-CCO | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Customer Checkout |

| 3130578 | BC-CP-CF-RT | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP BTP Cloud Foundry |

| 3132198 | BC-VCM-LVM | Code Injection vulnerability in SAP Landscape Management |

| 3131824 | IS-PMED-HPH | Log4j Vulnerability in Connected Health Platform 2.0 – Fhirserver |

| 3131258 | BC-XS-RT | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP HANA XSA |

| 3132922 | BC-NEO-SVC-IOT | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in Internet of Things Edge Platform |

| 3132744 | BC-CP-XF-KYMA | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP BTP Kyma |

| 3132964 | KM-WPB-MGR | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Enable Now Manager |

| 3132074 | LOD-CRM-GW-LN | Code Injection vulnerability in Cloud for Customer Lotus Notes PlugIn |

| 3132177 | CA-GTF-CSC-EDO-IN-DC | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Localization Hub, digital compliance service for India |

| 3132909 | IOT-EDG-OP | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Edge Services On Premise Edition |

| 3132162 | OPU-API-OD-DT | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP BTP API Management (Tenant Cloning Tool) |

| 3134531 | BC-XS-ADM | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in XSA Cockpit |

| (includes fix provided in 3132822, 3131397) | ||

| 3132515 | IOT-EDG-OD | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Edge Services Cloud Edition |

| 3131691 | XX-PART-ADB-IFM | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP NetWeaver ABAP Server and ABAP Platform (Adobe LiveCycle Designer 11.0) |

| 3134139 | XX-PART-TRI-CLD-ECT | Remote Code Execution vulnerability associated with Apache Log4j2 component used in SAP Enterprise Continuous Testing by Tricentis |

| 3132058 | IOT-BSV-HS-MS | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Cloud-to-Cloud Interoperability |

| 3136988 | IOT-BSV-HS-MS | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in Reference Template for enabling ingestion and persistence of time series data in Azure |

| 3136094 | MFG-DM-EDGE | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Digital Manufacturing Cloud for Edge Computing |

| 3131740 | SBO-CRO-SEC | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in SAP Business One |

| 3135581 | BC-XI-CON-JWS | Remote Code Execution vulnerability associated with Apache Log4j 2 component used in Java Web Service Adapter of SAP NetWeaver Process Integration |

| (includes fix provided in 3132204, 3130521, 3133005) |

2.Multiple vulnerabilities in F0743 Create Single Payment application of SAP S/4HANA (3112928): It patches a Cross-Site Scripting and a Code Injection vulnerability in the Create Single Payment app of S/4HANA (app ID F0743). This app is used by accounts payable accountants through SAP Fiori (SAPUI5). It allows them to make a direct payment to a supplier when no invoice exists as well as pay open supplier line items. The two vulnerabilities existed because uploaded and downloaded files were not checked by the app. The first vulnerability allows an attacker with basic user rights to run arbitrary script code, resulting in sensitive information being disclosed or modified. The second one enables an attacker with basic user rights to inject dangerous content or malicious code which could result in critical information being modified or completely compromise the availability of the application. CVSS v3 Base Score: 9.8 / 10 (CVE-2022-22531).

3. Update – Code Injection vulnerability in utility class for SAP NetWeaver AS AB (3123196): This note has been updated with some information about its validity. The original validity interval is only valid for SAP customers using the license-bound product Post-Copy Automation (PCA). For all other customers, the minimum patch level of the validity interval has been increased. CVSS v3 Base Score: 8.3 / 10 (CVE-2021-44235).

Enlaces de referencia

Enlaces de referencia del CERT del INCIBE en relación a la publicación de las notas para el mes de Enero:

https://www.incibe-cert.es/alerta-temprana/avisos-seguridad/actualizacion-seguridad-sap-enero-2022

Otras referencias, en inglés de SAP y Onapsis (Enero):

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=596902035

Recursos afectados

El listado completo de los sistemas/componentes afectados es el siguiente:

- Internet of Things Edge Platform;

- Reference Template for enabling ingestion y persistence of time series data in Azure;

- SAP BTP:

-

- API Management (Tenant Cloning Tool);

- Cloud Foundry;

- Kyma;

- SAP Business One, versión – 10;

- SAP Business One;

- SAP Cloud for Customer (add-in para Lotus notes client);

- SAP Cloud-to-Cloud Interoperability;

- SAP Connected Health Platform 2.0 – Fhirserver;

- SAP Customer Checkout;

- SAP Digital Manufacturing Cloud para Edge Computing;

- SAP Edge Services Cloud Edition;

- SAP Edge Services en Premise Edition;

- SAP Enable Now Manager;

- SAP Enterprise Continuous Testing by Tricentis

- SAP Enterprise Threat Detection, versión – 2.0;

- SAP GRC Access Control, versiones – V1100_700, V1100_731, V1200_750.

- SAP HANA XS Advanced Cockpit (incluye corrección proporcionada en 3131397, 3132822);

- SAP HANA XS Advanced;

- SAP Landscape Management;

- SAP Localization Hub, servicio de conformidad digital para la India;

- SAP NetWeaver:

-

- ABAP Server y ABAP Platform (Adobe LiveCycle Designer 11.0);

- AS for ABAP y ABAP Platform, versiones – 701, 702, 711, 730, 731, 740, 750, 751, 752, 753, 754, 755, 756, 786;

- Process Integration (Java Web Service Adapter) (incluye corrección proporcionada en 3132204, 3130521, 3133005);

- SAP S/4HANA, versiones – 100, 101, 102, 103, 104, 105, 106;