¿Qué es realmente Emergency Access Management (EAM)? Es uno de lo módulos de GRC que permiten a los usuarios finales salirse de sus roles habituales para realizar las tareas necesarias para resolver una situación de emergencia. EAM de SAP está diseñado para asignar el acceso en caso de emergencia en un proceso controlado y auditable. En sus orígenes Accesos de Emergencia, era un componente que se instalaba en cada uno de los sistemas SAP dónde se pretendía tener estos accesos.

Cuando SAP dio el salto a GRC.10.0 publicó SAP EAM Centralizado, que mediante conexiones RFC, se conecta a los sistemas destino. Simplificando el acceso a los diferentes sistemas, ya que, desde un sistema se puede utilizar un acceso de emergencia en cualquier otro.

Pero las organizaciones estaban acostumbradas a trabajar de una manera descentralizada, a través de las SAP IDEAS, SAP escuchó a estas organizaciones y publicó EAM Descentralizado.

En EAM Descentralizado, la configuración se hace de forma central en GRC de igual manera, los datos maestros se manejan de forma central en GRC y la asignación de los Accesos de Emergencia se hace en GRC, pero toda esa información se replica de manera automática en los sistemas destino. Otorgando la ventaja a las organizaciones de que la persona que pretende utilizar EAM no necesite tener acceso a GRC.

Funcionamiento de EAM

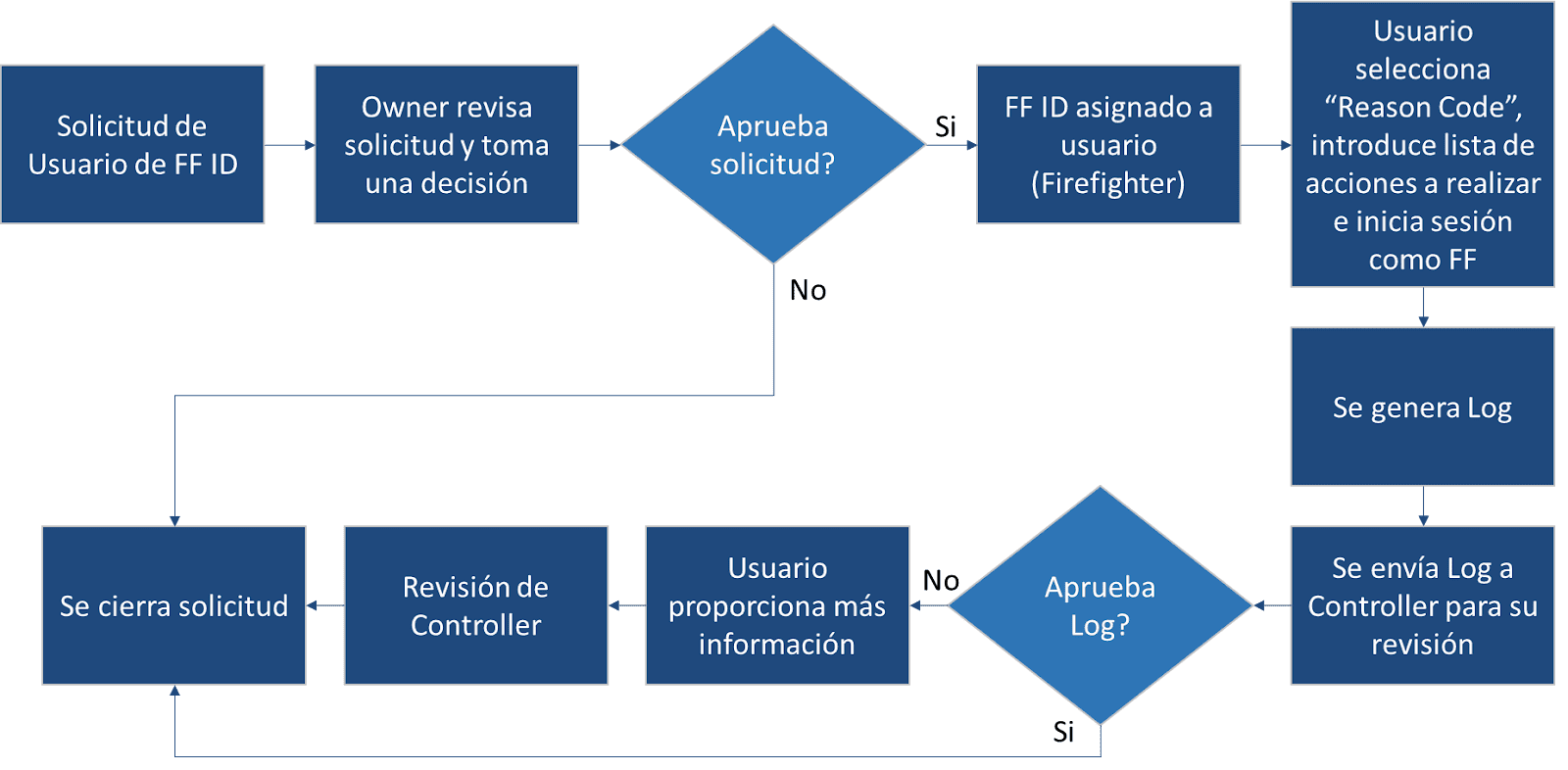

Emergency Access Management (EAM) es un servicio de SAP que aborda los principales problemas de auditoria al separar las autorizaciones más críticas del acceso regular de los usuarios. Los usuarios pueden solicitar acceso a estas transacciones mediante una solicitud. Una vez que el usuario inicia sesión con el Firefighter, se registran todas las actividades de este a la vez que se realiza un seguimiento de los cambios y se notifica al controlador para que revise los registros al completar la sesión. Como esquema estándar del flujo que sigue el servicio de EAM tendríamos el siguiente:

Existen dos tipos de aplicaciones para usar Firefighting:

- Basado en Firefighter ID: en este caso, lo que se hace es proporcionar autorizaciones de Firefighter asignando un Firefighter ID a los usuarios. Los Firefighter usan el panel de Emergency Access Management (EAM) para acceder a sus IDs y los sistemas. Los usuarios pueden acceder al panel de EAM de dos formas, dependiendo si el tipo de configuración es:

- Centralizado (en el sistema GRC): se inicia sesión en el sistema GRC y se usa la transacción “GRAC_EAM” para acceder de forma remota a todos los sistemas satélites (plug-in) autorizados. En este tipo, el sistema GRC y la plataforma EAM proporcionan un punto de acceso centralizado a los sistemas satélite para el Firefighter.

- Descentralizado (en los sistemas satélite): se inicia sesión en los respectivos sistemas satélite se utiliza a transacción “GRCPI/GRIA_EAM” para realizar las actividades de Firefighting. Con este método, como el Firefighting se realiza localmente en cada uno de los sistemas satélite, se tiene acceso de Firefighter ininterrumpido en caso de que GRC no esté disponible. Sin embargo, se debe asegurar tener cuentas en cada uno de los sistemas satélite. Además, las funciones como asignaciones e informes aún se mantienen en el sistema de GRC.

- Basado en Rol de Firefighter: en este caso, se crean roles de Firefighter en el sistema satélite y se les asignan a los usuarios desde el sistema GRC. El Firefighter inicia sesión directamente en el sistema satélite utilizando su ID de usuario y realiza las actividades de Firefighting.

Tipos de usuarios de EAM

Para la utilización de EAM es necesario tener en cuenta los diferentes tipos de usuario que podemos encontrar y cuáles son los roles y funciones que desempeñan dentro del proceso:

- Owner (Propietario): los Owners son los propietarios de los Firefighter IDs y pueden asignar Firefighter IDs a Firefighters y definir Controllers. Además, pueden ver los Firefighter IDs que les asigno el Administrador, aunque no pueden asignarse Firefighter IDs a sí mismos.

- Controller (Controlador): los Controllers monitorean el uso del Firefighter ID revisando el informe de Logs y recibiendo notificaciones por correo de los eventos de inicio de sesión del Firefighter ID.

- Firefighter (Bombero): los Firefighter pueden acceder a los Firefighter IDs que se les asignan y pueden realizar las tareas para las que antes no tenían autorización. Estos usuarios utilizan los inicios de sesión del Firefighter ID para ejecutar transacciones durante situaciones de emergencia.

- Firefighter ID (ID de Bombero): este rol es usado solamente para Firefighting basado en ID. Cuando se le asigna a un ID de usuario cualquiera el rol “SAP_GRAC_SPM_FFID” pasa a considerarse un Firefighter ID (FF ID). De esta forma, posteriormente podrá ser asignado a un usuario Firefighter para que obtenga los permisos necesarios para ejecutar transacciones y realizar tareas de emergencia, de las que no disponía de acceso.

Conclusiones

EAM es un módulo de GRC que nos permitirá salvaguardar los accesos más críticos del sistema, para que sean controlados y auditados, sin que numerosos usuarios los tengan asignados sin control alguno. Adicionalmente también será de gran ayuda utilizado en casos de emergencia o despliegues importantes para tener un control sobre los cambios que se realicen o justificar cambios manuales en entornos productivos.

A su vez, EAM dispone de diferentes modalidades, según se quiere trabajar de manera centralizada o descentralizada, dando diferentes opciones para una gestión más cómoda y eficaz según lo que necesite la compañía.