Dentro del porfolio de soluciones de SAP® destinadas al control de accesos y de identidades, desde 2018 existe una solución llamada SAP IAG (Identity Access Governance). Esta solución, de igual manera que SAP GRC AC (Governance, risk, and compliance Access Control), permite llevar a cabo la gestión de accesos de manera centralizada a los clientes en sus entornos SAP. No obstante, una de las principales innovaciones de esta reciente herramienta, es que es nativamente conectable a sistemas del cloud público de SAP (tales como Ariba, Fieldglass, S/4 HANA Cloud, entre otros) y también a sistemas On-Premise, mientras que GRC AC no (únicamente, como excepción, SFEC).

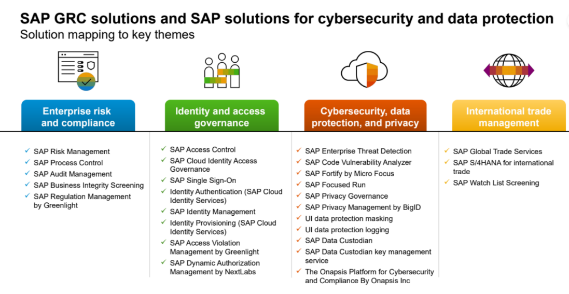

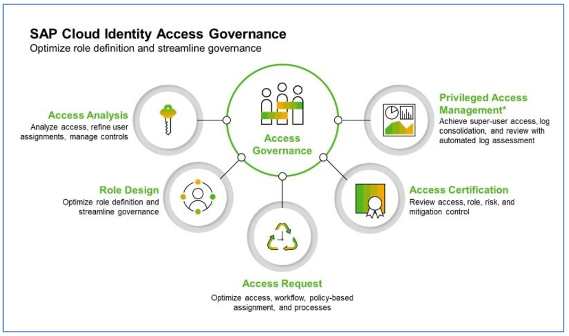

Centrándonos ya en SAP IAG, podemos también trazar cierta equivalencia entre los módulos de GRC AC, y los (ahora servicios) de SAP IAG. A continuación, se muestra un gráfico con las principales funcionalidades de SAP IAG:

En el presente artículo, únicamente se explicará en detalle el servicio Privileged Access Management, cuya finalidad es la gestión de los accesos superprivilegiados necesarios para llevar a cabo tareas extraordinarias en un periodo limitado de tiempo.

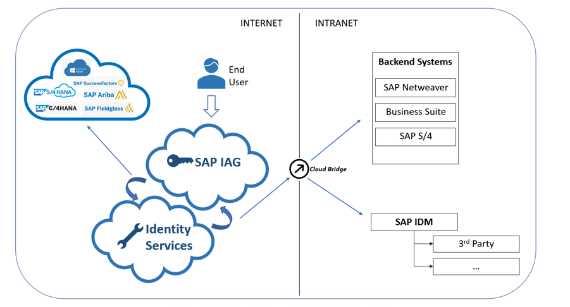

Lo primero que se debe entender, es que SAP IAG es un producto que existe dentro de SAP BTP (Business Technology Platform). Por ello, aquellos clientes que deseen disponer de SAP IAG, deberán tener acceso a esta plataforma.

Además, SAP IAG tiene actualmente 2 modelos de contratación:

- Como única herramienta de control de accesos (es decir, no se dispone de GRC AC).

- Como extensión de SAP GRC AC para los entornos Cloud.

En el presente artículo, únicamente se va a tratar el primer punto, es decir, suponiendo que SAP IAG es la única herramienta destinada al control de accesos. Además, se va a realizar la gestión de accesos de emergencia en un sistema On-Premise (SAP S/4 HANA).

En la actualidad, el servicio PAM puede ser usado para:

- Cualquier sistema AS ABAP, del mismo modo que GRC AC EAM.

- S/4 HANA Cloud.

Además, es necesario comprender que SAP IAG, es un producto que existe en el cloud público de SAP, y que por tanto no está dentro de la red interna de los clientes.

Para poder facilitar esta tarea de interconectividad desde el cloud público a la red interna de los clientes, se entrega el software Cloud Connector que permite exponer aquellos módulos de funciones que serán utilizados por IAG (en este caso) para gestionar los accesos de emergencia de manera segura.

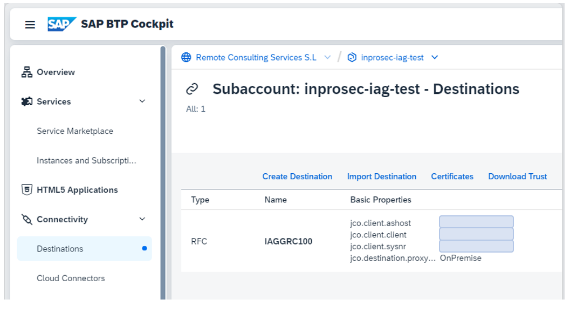

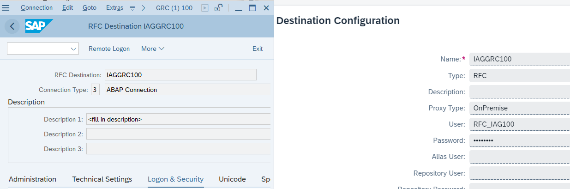

Una vez se haya instalado y configurado el software, el siguiente paso es crear la conexión en SAP BTP, que luego será utilizada por SAP IAG. Esto es, de manera análoga a lo que se haría en SAP GRC AC, crear una conexión RFC.

Tras haber completado este paso, ya se puede comenzar a realizar la configuración específica de la aplicación en la propia herramienta de SAP IAG.

Consideraciones Generales PAM

Métodos de uso

En el caso de PAM, y al igual que en SAP GRC AC, existen 2 métodos de uso. No obstante, por contraposición, no están ambos disponibles para todos los tipos de sistemas en los que puede usarse PAM.

- PAM Descentralizado: es el único método de utilización de PAM para los sistemas AS ABAP.

- PAM Centralizado: es el único método de utilización para los sistemas Cloud (actualmente, únicamente S/4 HANA Cloud).

Sin embargo, y a diferencia de GRC AC, únicamente existe un método de utilización. Mientras que en SAP GRC AC se podía utilizar accesos de superusuario basados en roles o basados en IDs, en IAG únicamente puede ser configurado a través de este último.

Configuración PAM

Creación RFC descentralizada

Exactamente igual que sucede en GRC AC, de cara a poder utilizar PAM descentralizado en los sistemas AS ABAP es necesario crear una conexión RFC en el sistema de destino que apunte al propio sistema, que permita dar el salto al superusuario. Es importante que tanto esta conexión, como la de la sección 1. Introducción sean coincidentes en su identificador.

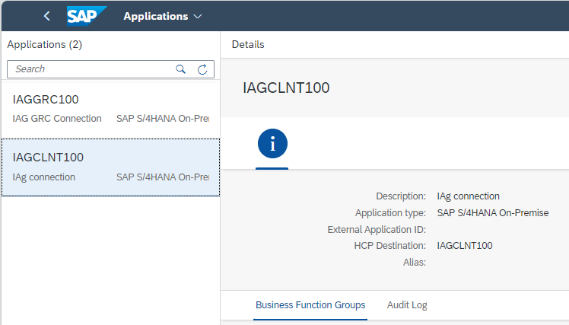

Creación de aplicación

Así, el primer paso sería la creación en IAG de la aplicación que se va a monitorizar. Para ello, se puede acceder a la ruta:

Administration > Applications

Se debe escoger el tipo de sistema (cómo se comentó anteriormente, será un S/4 HANA On-Premise, en este caso), y cubrir el HCP Destination, que tiene que coincidir con el conector creado en BTP anteriormente.

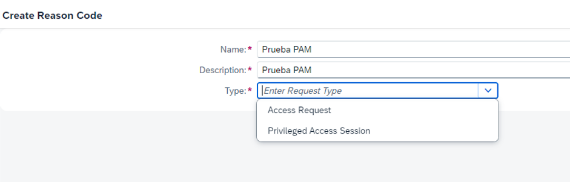

Creación de Códigos de motivo

Otra opción de configuración es la creación de los Códigos de motivo

Administration > Request Reason

Para poder utilizar los accesos de emergencia, es necesario crear 2 tipos diferentes de códigos de motivo:

- Access Request: son códigos de motivo transversales a cualquier tipo de petición, no solo de PAM, y que permiten categorizar la naturaleza de la petición.

- Privileged Access Session: de manera similar a GRC AC, cuando se inicia una sesión de superusuario es necesario categorizar la misma. Es aquí donde entran en juego los códigos de motivo de sesión de superusuario.

Procesos de negocio

También es posible crear niveles de riesgos propios, y procesos de negocio propios en las opciones:

Administration > Business Procesess

Los procesos de negocio son necesarios para poder categorizar los Business Roles, que posteriormente serán asignados a los superusuarios

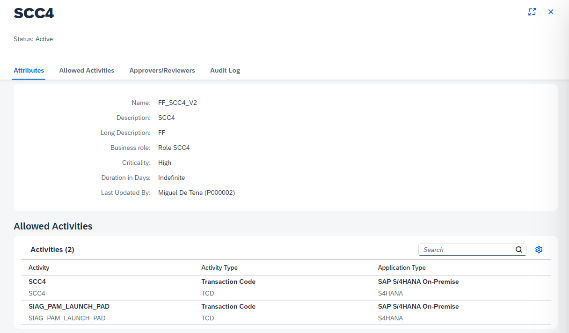

Roles de negocio (Business Roles)

En IAG, sólo se puede gestionar un tipo de roles que son los Roles de Negocio (Business Roles). Este tipo de roles es un compendio de roles técnicos/grupos/etc. de uno o varios sistemas.

En SAP IAG, y a diferencia de GRC AC dónde los roles son asignados a los usuarios de emergencia en los sistemas de destino, se asignan los roles de negocio en el propio sistema central de IAG, y desde este es replicado al sistema destino.

Así, la creación de los roles de negocio es necesaria para proporcionar al usuario de emergencia las autorizaciones necesarias para poder llevar a cabo las tareas de emergencia.

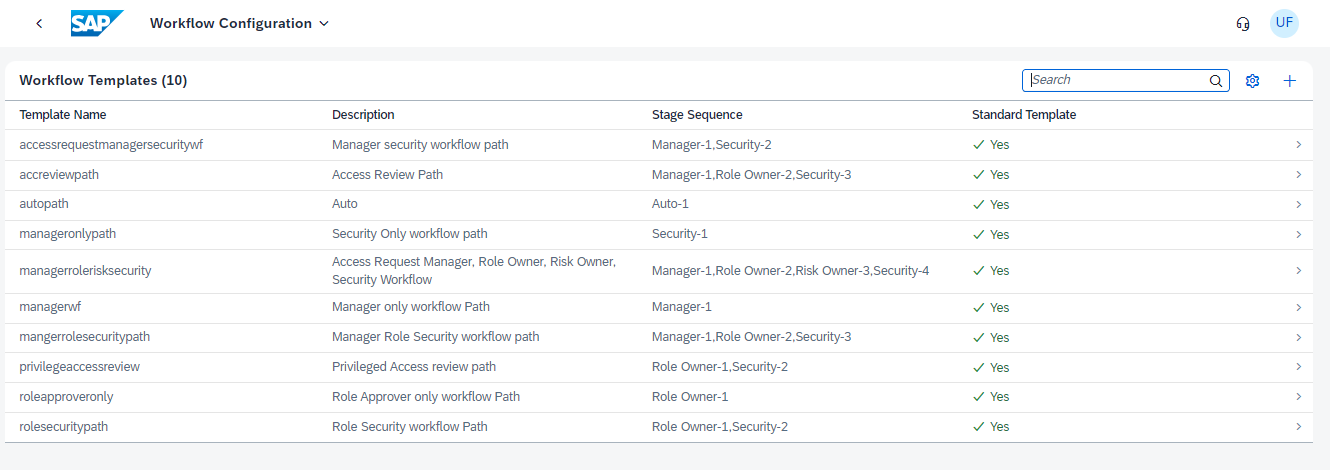

Configuración Flujo PAM

Otra de las tareas necesarias para comenzar a utilizar accesos de emergencia es la configuración del flujo de aprobación y revisión de uso de los accesos de emergencia. Esta tarea se lleva a cabo en 2 pasos:

Administration > Maintain Workflow Template

En esta ruta deben cargarse los distintos caminos de aprobación por los que transitarán las solicitudes (entre otras, petición y revisión de accesos de emergencia).

Puede abrirse un incidente a SAP para que cubran la información por defecto existente, aunque también es posible crearlos por el propio cliente.

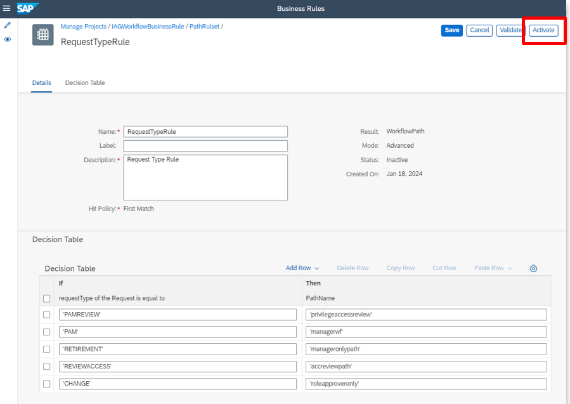

Administration > Configuration > Business Rule > Launch

En este servicio, se puede configurar el equivalente a las BRF+s de SAP GRC AC, en dónde se configura la lógica que enruta las solicitudes por los diferentes caminos de aprobación.

En este caso, se estipula que las solicitudes de acceso de emergencia fluirán por el camino de aprobación managerwf dónde el manager de la solicitud será el encargado de aprobar.

Ciclo de vida de PAM ID

Creación

Administration > Maintain Privileged Access

A diferencia de GRC AC, es en IAG dónde se crean los accesos de emergencia de manera centralizada, y luego son replicados a los sistemas de destino.

A estos accesos de emergencia debe asignársele un Rol de Negocio previamente creados que contendrá las autorizaciones.

También debe asignársele una serie de actividades permitidas. La utilidad de esta funcionalidad es que en la revisión de los logs de utilización de superusuario, las tareas ejecutadas que NO formen parte de esta lista serán marcadas de manera especial para focalizar la revisión.

Una vez creado el acceso de emergencia, es necesario ejecutar el programa Provisioning Job que desencadenará la creación del acceso de emergencia en el sistema satélite.

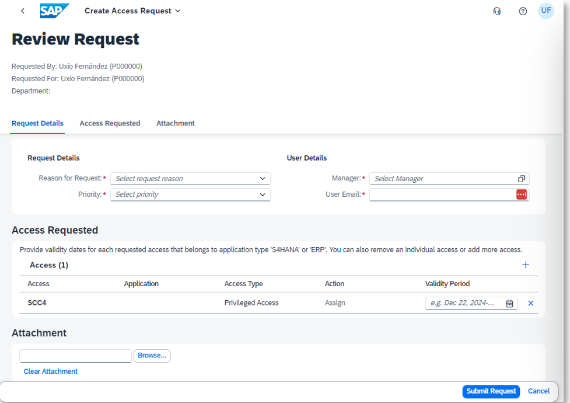

Solicitud

Una vez creado el superusuario, y esté activo, podrá ser peticionado para ser asignado a usuarios. Para ello:

Access Request > Create Access Request

En donde deberá seleccionar el acceso de emergencia y la validez con la que será asignado una vez aprobado.

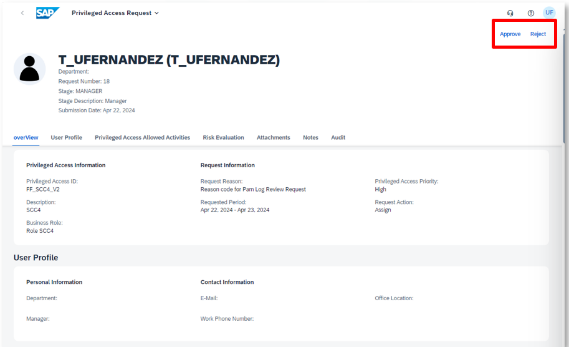

Aprobación

En función de la configuración del flujo de aprobación, la solicitud será aprobada por uno u otro agente. Después de esta aprobación, y sin necesidad de ejecutar ningún programa, el acceso de superusuario será asignado al usuario.

Uso

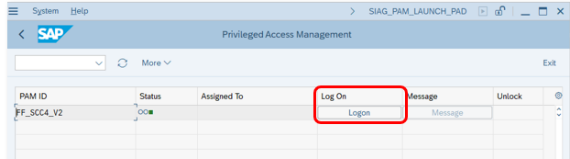

Tan pronto el acceso de superusuario sea probado, será asignado al usuario. Para poder iniciar la sesión de emergencia debe ejecutarse la transacción SIAG_PAM_LAUNCH_PAD.

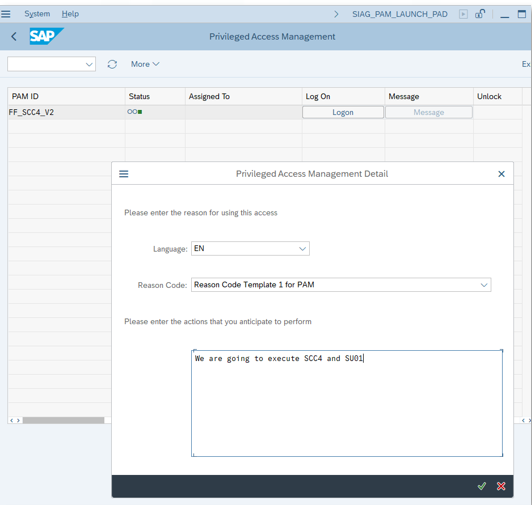

De igual modo que en SAP GRC AC, debe seleccionarse el botón de Logon, y desde ahí introducir los parámetros (código de motivo, explicación de las transacciones a utilizar, etc.).

Generación Tareas Revisión

Una vez el acceso de emergencia sea utilizado, será necesario ejecutar 2 programas para generar las tareas de revisión de los accesos de superusuario. Para ello, debe navegarse a la siguiente ruta:

Administration > Job Scheduler

Y lanzar los siguientes programas en el orden indicado:

- Privileged Access Log Sync Job

- Privileged Access Review Request

Una vez ejecutados, y si hay tareas de revisión de uso de superusuario, éstas serán enviadas a los revisores correspondientes.

Revisión

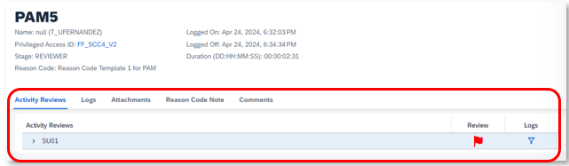

Tras ejecutar los programas anteriores, el usuario revisor recibirá una tarea para llevar a cabo la revisión de uso de accesos de emergencia.

En función de las transacciones ejecutadas por el superusuario, y en función también de que actividades hayan sido configuradas como permitidas, la tarea de revisión destacará ciertas transacciones para la revisión o no.

La tarea de revisión permite información adicional como adjuntos o comentarios por parte del revisor.

Informes

La herramienta de SAP IAG dispone de ciertos informes que permiten consultar los usos de los accesos de superusuario en cualquier momento.

El más relevante es el Privileged Access Monitoring, que se encuentra en la sección Reports.

Conclusiones

A modo de resumen, se ha demostrado como SAP IAG Privileged Access Management permite, de manera análoga a SAP GRC AC EAM, realizar la gestión de accesos de superusuario para poder gestionar el ciclo de vida de los accesos de super usuario (crearlos, peticionarlos, aprobarlos, revisarlos).

Adicionalmente, la gran novedad de IAG con respecto a GRC AC es poder integrar accesos de superusuario en los sistemas cloud (por el momento, únicamente S/4 HANA Cloud).

Por último, la herramienta está en desarrollo por parte de SAP, incorporando progresivamente funcionalidades. Para consultar éstas, puede accederse al roadmap de la herramienta: