Durante este artículo vamos a repasar algunas de las acciones críticas de TI (Tecnología de la Información) más importantes que podrían incluirse dentro de una matriz de riesgos para ser utilizada cuando se ejecuta el análisis de riesgos en el módulo ARA (Análisis de Riesgos de Acceso) de SAP© GRC.

Introducción

En primer lugar, es importante comprender los principales conceptos en los que se basa el procedimiento de análisis de riesgos.

Función

Una función es una combinación de una o más transacciones y/o solamente objetos de autorización. Las funciones identifican acciones o tareas que un usuario puede ejecutar en el sistema. Ejemplo: Ejecutar jobs desde otro ID de usuario.

Riesgo

Un riesgo se define como un problema potencial que podría causar errores o irregularidades en el sistema. Ejemplo: Ejecutar todas las transacciones.

Además, dentro de los riesgos, también podemos identificar tres tipos diferentes:

Segregación de funciones

Identifica la combinación de dos o más funciones que, asignadas al mismo usuario, puede llevar a un fraude o un error grave. Ejemplo: crear una factura y aprobar un pago.

Acción crítica

Identifica un acceso que, por sí mismo, implica un riesgo, por lo que son riesgos definidos por una sola función. En el artículo, profundizaremos en este tipo de riesgo. Ejemplo: administración de las opciones de cambio del cliente y del sistema.

Permiso crítico

Identifica un objeto o permiso que, por sí mismo, implica un riesgo. Ejemplo: depuración con reemplazo.

Regla (conflicto)

Cada regla define las posibles combinaciones de transacciones y permisos (autorizaciones que tiene el usuario dentro de la transacción para ejecutar acciones) que conducen a un riesgo.

Matriz de riesgos

La matriz de riesgos integra la combinación de reglas, riesgos y funciones que se evaluarán en el análisis de riesgos. Una empresa puede tener más de una matriz de riesgos y cada matriz de riesgos puede tener diferentes combinaciones de reglas, riesgos y funciones.

Acciones críticas de TI

Una vez definidos los principales conceptos implicados en el análisis de riesgos, nos centraremos en los riesgos de las acciones críticas que están relacionadas con TI.

Estos riesgos, como ya se ha explicado, son acciones relacionadas con TI que, por sí mismos, implican un riesgo.

Además, en este artículo vamos a agrupar dichas acciones para facilitar la comprensión de las diferencias entre ellas. Los principales grupos que hemos abordado son los siguientes:

| ABAP | Acciones relacionadas con el desarrollo ABAP o el análisis ABAP. |

| Autorizaciones | Acciones críticas relacionadas con las autorizaciones de los usuarios, incluyendo la administración de usuarios, el mantenimiento de roles o la asignación de roles. |

| Jobs | En este grupo podemos añadir cualquier acción crítica que implique la ejecución o administración de jobs en el sistema. |

| Comandos del SO | Este grupo estaría relacionado con la ejecución o el mantenimiento de los comandos del sistema operativo. |

| RFC | Incluye acciones relacionadas con la administración de RFC o el mantenimiento de las conexiones RFC en el sistema. |

| Políticas de seguridad | Cualquier acción que implique la modificación o la asignación de políticas de seguridad. |

| Administración del sistema | Acciones relacionadas con la administración del sistema, incluyendo la modificación de las opciones o parámetros del sistema. |

| Tablas | Mantenimiento de todas las tablas del sistema utilizando diferentes métodos para lograrlo. |

| Transportes | El último grupo por considerar estaría relacionado con los transportes, incluyendo las acciones que implican la importación de transportes o el mantenimiento de los mismos. |

Además, hay otras acciones críticas de TI que se consideran demasiado específicas para asociarlas a un grupo, como el Procesamiento de Idocs, la Ejecución directa de Programas en el sistema o el Mantenimiento de Consultas SAP en Producción.

Acciones críticas relacionadas con S_USER_GRP

Para continuar, en este artículo nos vamos a centrar en las Acciones Críticas de TI que implican el objeto de autorización S_USER_GRP (Mantenimiento del Maestro de Usuarios: Grupos de Usuarios), ya que es un objeto muy importante en cuanto a la seguridad de las autorizaciones de los usuarios y es la clave en algunos de los riesgos que estamos revisando. Este tipo de riesgos se incluiría en las autorizaciones de grupo que hemos mencionado antes.

Es importante para la comprensión de los riesgos y sus implicaciones profundizar en el objeto de autorización S_USER_GROUP. Como introducción, el objeto está incluido en la clase Basis: Administración y tiene dos campos de autorización que hay que tener en cuenta a la hora de desarrollar un rol:

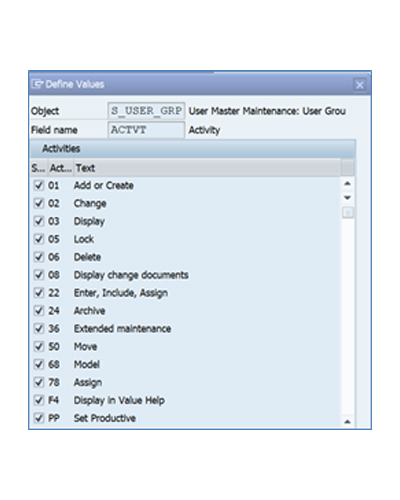

El primer campo de autorización a analizar es el ACTVT (Actividad). Este campo gestiona las diferentes actividades que un usuario con este objeto puede realizar, implicando el mantenimiento del usuario en el sistema. Las principales actividades disponibles en este campo son las siguientes:

-

-

- 01: Añadir o crear: proporcionan la posibilidad de crear un nuevo usuario.

- 02: Cambiar: modificar las autorizaciones o los datos maestros de los usuarios. 02: Cambiar: modificar las autorizaciones o los datos maestros de los usuarios.

- 05: Bloquear: bloquear un usuario en el sistema para que no pueda ser utilizado.

- 06: Borrar: eliminar un usuario del sistema.

-

Hay otras actividades a tener en cuenta en este campo, pero no es el tema de este artículo. No obstante, en la captura de pantalla anterior hay una lista de todas ellas.

Por otro lado, el otro campo de autorización a tener en cuenta es la CLASE (Grupo de usuarios en el mantenimiento del maestro de usuarios). Este campo proporciona un método para restringir los usuarios que un usuario con este objeto asignado puede actuar sobre ellos.

Este objeto es muy útil para restringir el acceso al mantenimiento del maestro de usuarios en función del grupo de usuarios que debe poder realizar acciones.

Debido a la utilidad de esta restricción, debemos hacer hincapié en la importancia de mantener y definir diferentes grupos de usuarios en el sistema en función de sus características. Un ejemplo de distribución de grupos de usuarios sería hacer una diferencia entre:

-

-

- Usuarios internos

- Usuarios externos

-

En ese ejemplo, con la combinación de la definición de grupos de usuarios y el objeto de autorización S_USER_GRP podríamos restringir el acceso al mantenimiento del maestro de usuarios de algunos usuarios para realizar acciones que involucren al usuario interno, por ejemplo.

Para continuar con el artículo, una vez introducido el objeto de autorización S_USER_GRP, procederemos a explicar la relación entre este objeto y algunos de los principales riesgos de acción crítica en un sistema.

Restablecimiento de la contraseña y bloqueo/desbloqueo de usuarios

El primer riesgo de acción crítica a analizar sería el acceso para restablecer contraseñas y bloquear o desbloquear usuarios en el sistema.

Este riesgo se producirá cuando un usuario tenga una combinación de una transacción que permita el mantenimiento de usuarios, como las transacciones SU01 (Mantenimiento de usuarios), SU10 (Mantenimiento masivo de usuarios) o EWZ5 (Bloqueo de usuarios) y tenga el objeto de autorización S_USER_GRP con la actividad 05 (Bloqueo).

Administración de usuarios

Otra acción crítica a tener en cuenta relacionada con el objeto de autorización S_USER_GRP sería el riesgo de administración de usuarios, que implica que un usuario tiene acceso a realizar cambios en los usuarios de los sistemas e incluso eliminar o crear nuevos.

En cuanto a la estructura de este riesgo, se producirá cuando un usuario tenga una combinación de una transacción que permita la administración de usuarios, como las transacciones SU01 (Mantenimiento de usuarios), SU01_NAV (Mantenimiento de usuarios para incluir en la navegación) o GCE1 (Mantener usuario) y tenga el objeto de autorización S_USER_GRP con las actividades 01 (Crear), 02 (Modificar) o 06 (Eliminar).

En este caso, un usuario con una de las transacciones y el objeto S_USER_GRP con cualquiera de las actividades descritas anteriormente sería suficiente para tener el riesgo.

Mantenimiento masivo de usuarios

Finalmente, la última acción crítica que vamos a revisar en este artículo sería el mantenimiento masivo de usuarios, que es como el descrito en el último párrafo, pero para cambios masivos en los usuarios.

El objeto de autorización en la combinación sería el mismo, S_USER_GRP con las actividades 01, 02 o 06, pero las transacciones involucradas en este riesgo serían las que permiten realizar cambios masivos en la administración de usuarios. Algunos ejemplos de estas transacciones son SU10 (Mantenimiento masivo de usuarios) o SU12 (Cambios masivos en los registros maestros de usuarios).

Estos cambios son especialmente importantes de restringir, ya que un usuario puede realizar cambios masivos que podrían afectar a más de un usuario del sistema, por lo que las personas que tienen este riesgo deben ser las mínimas posibles.

Puntos clave

-

- Un riesgo de acción crítica identifica un acceso que, por sí mismo, implica un riesgo, por lo que son riesgos definidos por una sola función.

- Las acciones críticas relacionadas con TI pueden dividirse en grupos con características similares.

- Los principales grupos a tener en cuenta son ABAP, Autorizaciones, Jobs, Comandos del SO, RFC, Políticas de Seguridad, Administración del Sistema, Tablas y Transportes.

- El objeto de autorización S_USER_GRP (Mantenimiento del Maestro de Usuarios: Grupos de Usuarios), está relacionado con algunas de las acciones críticas de TI más importantes relacionadas con las autorizaciones.

- El objeto S_USER_GRP permite restringir las acciones por grupo de usuarios, lo cual es muy útil para restringir el acceso en el sistema.

- Es muy importante mantener los Grupos de Usuarios correctamente en el sistema para permitir este tipo de restricciones.

- Los principales riesgos asociados al objeto S_USER_GRP serían el restablecimiento de la contraseña y el bloqueo/desbloqueo de usuarios, la administración de usuarios y el mantenimiento de la masa de usuarios.